Tập đoàn hàng không Trung Quốc Comac từng khẳng định máy bay C919 "Made in China" đủ sức cạnh tranh với sản phẩm của Airbus và Boeing. Theo Zdnet, điều tra của Crowdstrike cho thấy Bắc Kinh đã mở chiến dịch tấn công tin tặc nhắm vào các nhà sản xuất thiết bị nước ngoài để đánh cắp bí mật công nghệ hàng không.

Mục tiêu tối hậu của chiến dịch này là hỗ trợ Comac sản xuất mọi phụ tùng và thiết bị của máy bay C919 ngay tại Trung Quốc.

Crowdstrike mô tả Bộ Công an Trung Quốc ra lệnh cho tổ chức JSSD ở Giang Tô thực hiện chiến dịch tấn công. JSSD giao nhiệm vụ cho hai sĩ quan cấp cao. Một chịu trách nhiệm điều hành nhóm tin tặc, một đi lôi kéo, chiêu dụ nhân sự trong các công ty hàng không nước ngoài.

|

| Máy bay C919 của Trung Quốc. Ảnh: Bloomberg. |

Chiến dịch tấn công kéo dài gần 6 năm

Chiến dịch tấn công mạng được nhóm tin tặc Turbine Panda thực hiện từ năm 2010 đến 2015. Nhóm tin tặc Trung Quốc xâm nhập thành công vào các nhà cung ứng thiết bị cho Comac như Ametek, Honeywell, Safran, Capstone Turbine, GE và nhiều doanh nghiệp khác.

Nhưng khác với các vụ tấn công mạng trước đây, JSSD không chỉ sử dụng tin tặc quân đội, mà còn tuyển dụng tin tặc và chuyên viên nghiên cứu an ninh mạng dân sự. Hồ sơ của Bộ Tư pháp Mỹ cho thấy JSSD chiêu mộ nhân sự từ các cộng đồng tin tặc trong nước.

Những kẻ này được giao nhiệm vụ tìm cách xâm nhập mạng lưới của công ty nước ngoài. Chúng thường sử dụng các mã độc như Sakula, PlugX và Winnti. Đây là những mã độc được viết ra để phục vụ riêng cho từng đợt xâm nhập. Ví dụ, Sakula là sản phẩm của nhà nghiên cứu an ninh mạng dân sự tên Yu Pingan.

Trong trường hợp nhóm tin tặc Turbine Panda không thể xâm nhập hệ thống của công ty mục tiêu, một sĩ quan cấp cao thuộc JSSD sẽ hỗ trợ bằng cách chiêu dụ một công dân Trung Quốc làm việc tại doanh nghiệp này.

"Điệp viên nằm vùng" này sẽ chịu trách nhiệm cài mã độc Sakula vào hệ thống mạng của công ty qua ổ USB. Và chiến dịch tấn công mạng kéo dài gần 6 năm liên tiếp đã diễn ra rất thành công.

|

| Danh sách các công ty cung ứng thiết bị và phụ tùng cho máy bay C919 của Comac. Ảnh: Seeking Alpha. |

Crowdstrike cho biết hồi năm 2016, Tập đoàn Động cơ Hàng không Trung Quốc (AECC) giới thiệu động cơ CJ-1000AX, sẽ được sử dụng trong máy bay C919. Động cơ này sẽ thay thế động cơ ngoại nhập.

Các tổ chức công nghệ hàng không quốc tế đánh giá động cơ CJ-1000AX có rất nhiều điểm tương đồng LEAP-1C và LEAP-X, hai động cơ do CFM International sản xuất. Đây là công ty liên doanh của GE Aviation (Mỹ) và Safran (Pháp), và là nhà thầu cung cấp động cơ cho máy bay C919.

Nhà chức trách Mỹ lần theo dấu vết

Chiến dịch tấn công mạng của Turbine Panda được thực hiện một cách âm thầm trong nhiều năm và lẽ ra không bị phát hiện. Tuy nhiên, Crowdstrike cho biết nhóm này đã quá tự tin khi tấn công các mục tiêu lớn hơn như hãng cung cấp dịch vụ y tế Anthem hay Văn phòng Quản lý Nhân sự Mỹ (OPM).

Một thời gian ngắn sau đó, chính phủ Mỹ lần ra dấu vết của nhóm tin tặc. Nhà chức trách Mỹ xác định những mục tiêu dễ truy quét nhất chính là các "điệp viên nằm vùng" ở những công ty công nghệ hàng không trên.

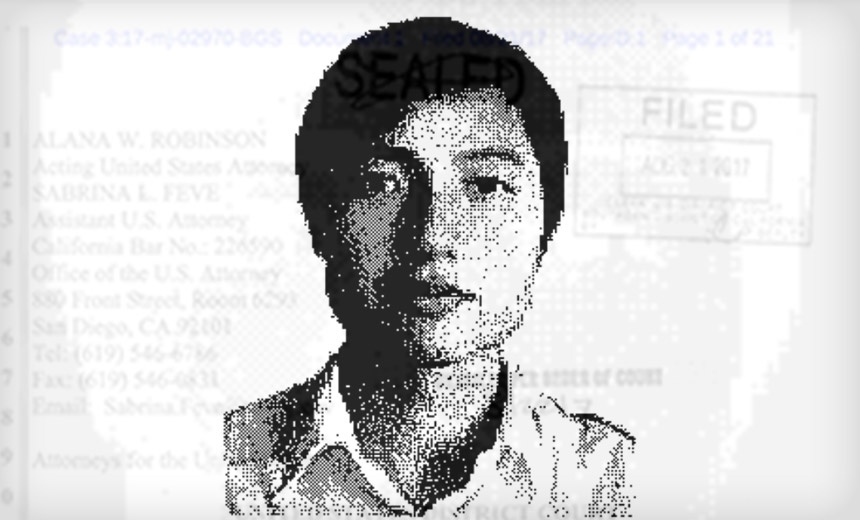

Tháng 8/2017, Yu Pingan - cha đẻ mã độc Sakula - bị bắt giữ khi tham dự một hội thảo về an ninh mạng ở Los Angeles (Mỹ) và bị truy tố vì tội có dính líu tới các vụ tấn công Anthem và OPM. Phản ứng lại, chính phủ Trung Quốc cấm các nhà nghiên cứu an ninh mạng nước này tham gia các hội nghị được tổ chức tại nước ngoài.

JSSD dính cú đòn nặng hồi tháng 10/2018 khi Yanjun Xu, quan chức cấp cao của tổ chức này, bị bắt giữ tại Bỉ và bị dẫn độ sang Mỹ. Xu là kẻ chịu trách nhiệm chiêu mộ các công dân Trung Quốc làm việc trong những công ty công nghệ hàng không phương Tây.

|

| Yu Pingan - cha đẻ của phần mềm độc hại Sakula - bị Cục Điều tra Liên bang Mỹ (FBI) bắt giữ khi dự một hội nghị ở Los Angeles. Ảnh: Back Info Security. |

Nguồn tin Washington Post cho biết các điệp viên liên bang Mỹ đã dụ dỗ Xu đến Bỉ và sĩ quan tình báo này mắc bẫy và bị tóm gọn. Phía Mỹ hi vọng Xu sẽ khai báo thành khẩn để được giảm án.

Theo Crowdstrike, thời gian qua Turbine Panda đã ngừng phần lớn các chiến dịch tấn công mạng. Tuy nhiên các tổ chức tin tặc khác của Trung Quốc ồ ạt xuất hiện và thay thế, ví dụ như Emissary Panda, Nightshade Panda, Sneaky Panda, Gothic Panda và Anchor Panda.

Crowdstrike cho rằng các chiến dịch tấn công vào nhiều công ty hàng không quốc tế sẽ tiếp diễn trong thời gian tới, bởi máy bay C919 của Comac không hoạt động thành công như mong đợi. Và Trung Quốc sẽ còn phải mất nhiều thời gian mới có thể sản xuất được một máy bay thương mại đủ sức cạnh tranh với sản phẩm của Airbus và Boeing.

Hiện tại, ngành công nghiệp hàng không Trung Quốc đang đặt kỳ vọng vào thế hệ tiếp theo của chiếc C919. Đó là máy bay C929.