|

Màn hình nhấp nháy, một cuộc gọi đến từ số lạ xuất hiện. Cuộc gọi này đôi khi chỉ kéo dài vài giây, nhưng có thể sẽ đặt dấu chấm hết cho gia tài cả một đời người nếu họ giao mã OTP cho đối phương. Đầu dây bên kia là nhóm tội phạm mạng, chuyên chiếm đoạt tài khoản ngân hàng, ví điện tử của người thường hoặc bòn rút tiền mã hóa của họ.

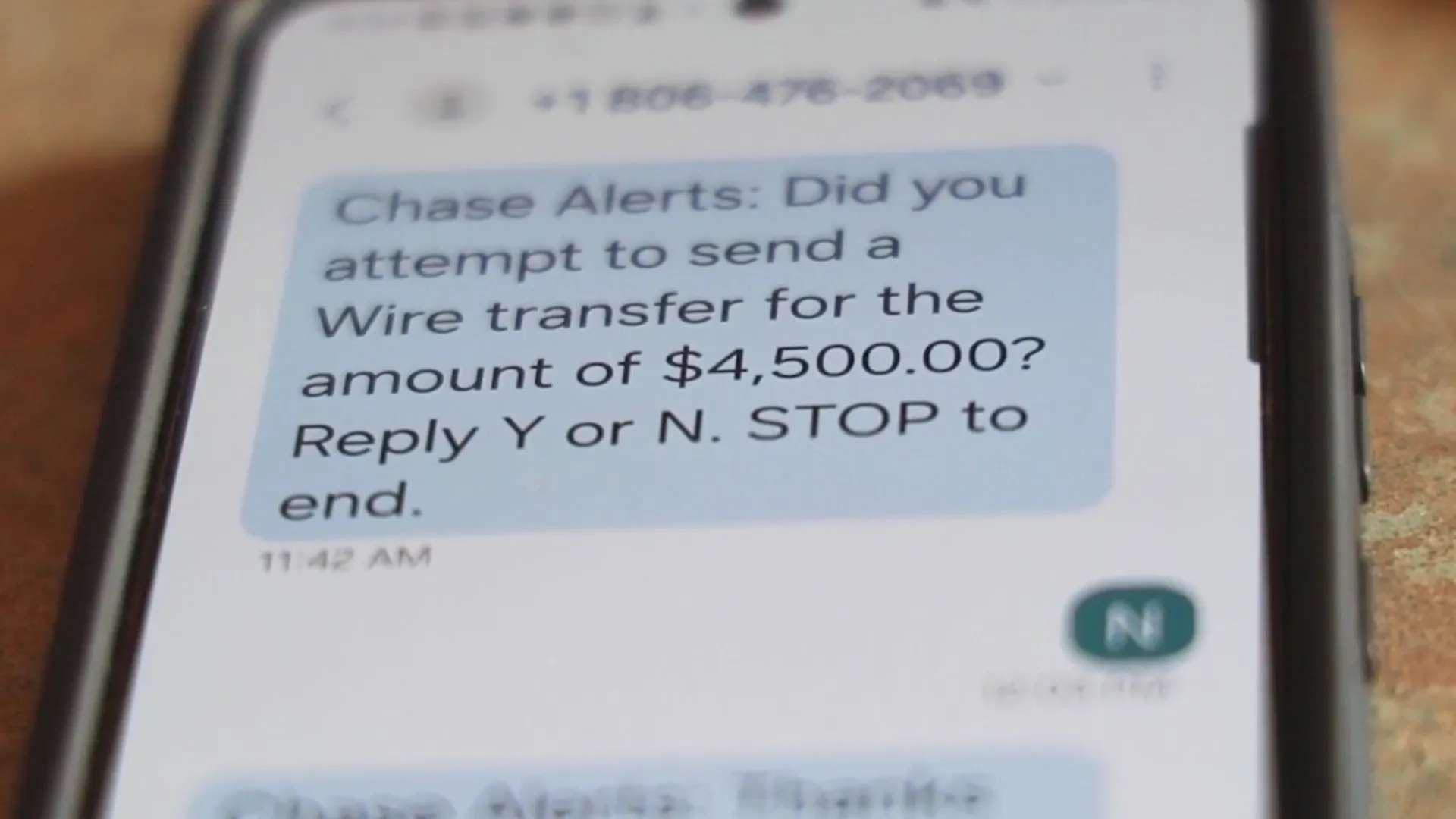

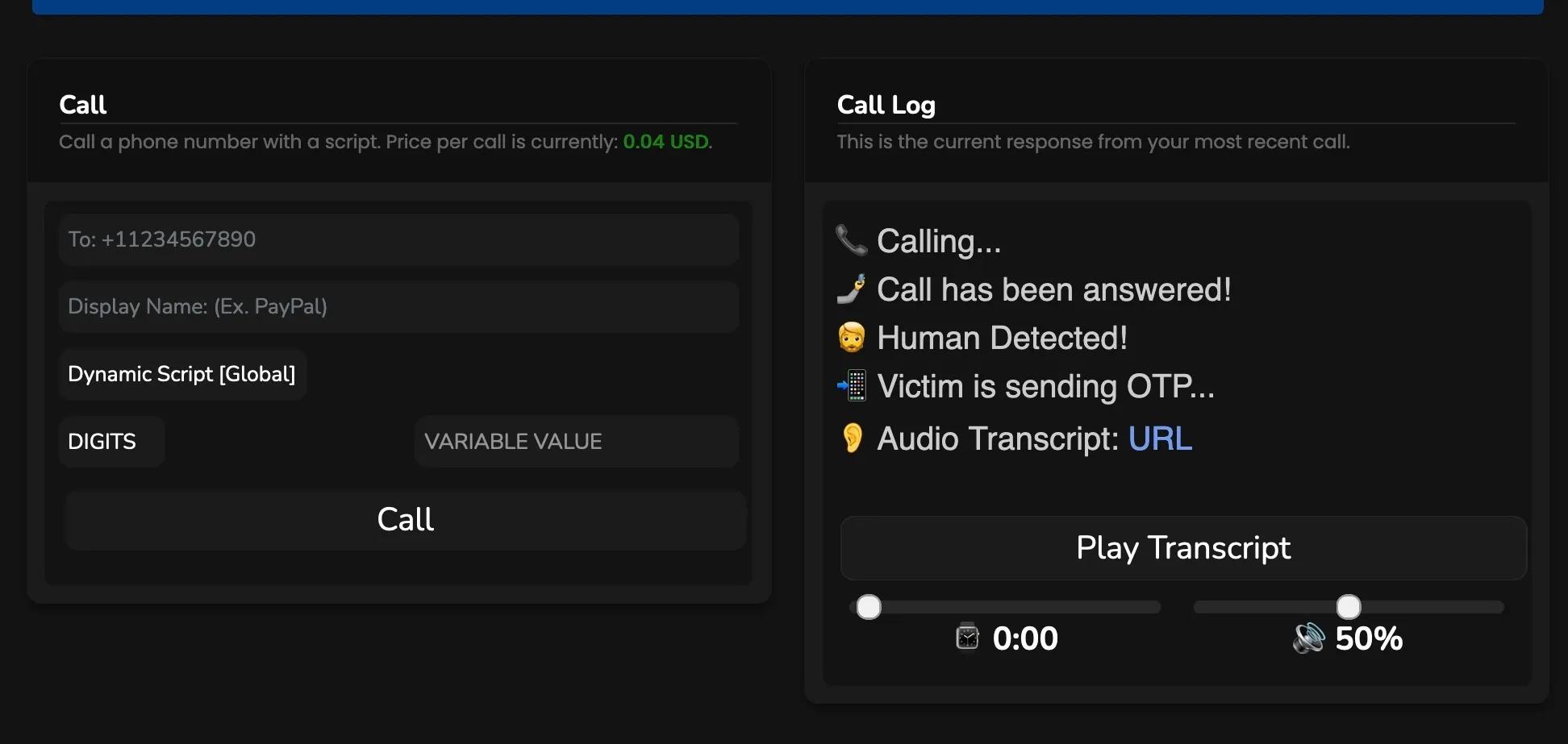

“Đây là đội bảo mật của PayPal. Chúng tôi đã phát hiện một số hoạt động bất thường trên tài khoản của bạn nên gọi cho bạn để phòng ngừa rủi ro”, một giọng nói robot vang lên. “Vui lòng nhập mã bảo mật gồm 6 chữ số chúng tôi vừa gửi tới thiết bị di động của bạn”, họ yêu cầu.

Không biết ý định xấu của người gọi, nạn nhân nhập vào bàn phím đoạn mã 6 chữ số vừa nhận được qua tin nhắn văn bản. “Lừa được mi rồi đồ nhà quê” là đoạn thông báo hiện lên trên bảng điều khiển của nhóm tội phạm.

Trong vài trường hợp, kẻ tấn công cũng có thể gửi email lừa đảo nhằm lấy mật khẩu của con mồi. Nhưng đa số, mã OTP từ điện thoại là tất cả những gì kẻ tấn công cần để đột nhập vào tài khoản trực tuyến. Khi nạn nhân kết thúc cuộc gọi, kẻ tấn công ngay lập tức sử dụng mã để đăng nhập vào tài khoản, như thể chủ sở hữu hợp pháp.

Giả vờ làm nhân viên, lừa đánh cắp OTP tài khoản ngân hàng

Kể từ giữa năm 2023, một dịch vụ có tên Estate đã cho phép hàng trăm kẻ xấu thực hiện hàng nghìn cuộc gọi tự động như trên để lừa nạn nhân nhập OTP xác thực. Estate giúp kẻ tấn công vượt qua các tính năng bảo mật như xác thực đa yếu tố (MFA), OTP điện thoại, email.

Mã OTP có thể cấp cho kẻ tấn công quyền truy cập vào tài khoản ngân hàng, thẻ tín dụng, ví điện tử và tiền mã hóa, cũng như các dịch vụ trực tuyến của con mồi.

Nhưng theo TechCrunch, một lỗi trong đoạn mã của Estate đã làm lộ cơ sở dữ liệu back-end chưa được mã hóa của trang web. Cơ sở dữ liệu của Estate chứa thông tin chi tiết về người sáng lập trang web và các thành viên, cũng như nhật ký của từng cuộc tấn công kể từ khi trang web ra mắt. Trong đó còn bao gồm số điện thoại của nạn nhân, họ bị tấn công khi nào và bởi thành viên nào.

|

| Đứng sau các cuộc gọi lừa lấy OTP, chiếm đoạn tài khoản là một đội nhóm tội phạm chuyên nghiệp. Ảnh: Identity Guard. |

Theo TechCrunch, thông tin bị lộ chứa nhật ký của hơn 93.000 cuộc tấn công kể từ khi Estate ra mắt năm ngoái. Các vụ hack này nhắm mục tiêu vào những nạn nhân có tài khoản Amazon, Bank of America, Capital One, Chase, Coinbase, Instagram, Mastercard, PayPal, Venmo, Yahoo…

Một số vụ còn cố chiếm đoạt số điện thoại bằng cách thực hiện các cuộc tấn công hoán đổi SIM - được các chuyên gia đặt biệt danh là “Bạn bị tráo sim rồi bạn ơi” - nhằm đe dọa các nạn nhân doxing (quấy rối, tống tiền bằng thông tin cá nhân nhạy cảm).

Người sáng lập Estate là một lập trình viên người Đan Mạch khoảng 20 tuổi. Nói với TechCrunch qua email, anh khẳng định mình không còn điều hành trang web này nữa. Dù đã cố che giấu các hoạt động trực tuyến của Estate bằng cách đặt sai cấu hình máy chủ, người này vẫn để lộ vị trí thực tế của nó tại một trung tâm dữ liệu ở Hà Lan.

Estate hoạt động bằng cách đội lốt một dịch vụ OTP trông có vẻ hợp pháp, hứa hẹn giúp các chuyên gia bảo mật kiểm tra khả năng phục hồi trước các cuộc tấn công kỹ thuật số. Các thành viên của Estate xâm nhập mạng điện thoại toàn cầu bằng cách đóng giả là người dùng hợp pháp để có quyền truy cập vào các nhà mạng lớn.

|

| Không nên cung cấp OTP cho người lạ. Ảnh: Fox. |

Allison Nixon, Giám đốc nghiên cứu của công ty an ninh chuyên điều tra tội phạm mạng Unit 221B, cho biết: “Những loại dịch vụ này chính là xương sống của nền kinh tế tội phạm. Chúng khiến các công việc mất thời gian trở nên hiệu quả. Điều này có nghĩa là sẽ có nhiều người trở thành nạn nhân của các chiêu trò lừa đảo và đe dọa hơn. Nhiều người già mất việc nghỉ hưu do tội phạm hơn”.

Tầng tầng lớp lớp quy định để được vào “hội”

Để che giấu hoạt động, Estate ẩn trang web của mình khỏi các công cụ tìm kiếm và thu hút thành viên mới bằng cách truyền miệng. Theo trang web, các thành viên mới chỉ có thể đăng nhập vào Estate bằng mã giới thiệu từ một thành viên hiện tại. Cách làm này giúp giữ số lượng người dùng ở mức thấp, tránh bị các nhà mạng Estate giả danh phát hiện.

Sau khi đăng ký thành công, Estate cung cấp cho thành viên các công cụ để tìm kiếm mật khẩu tài khoản đã bị lộ của các con mồi tiềm năng. Trong đó, OTP là trở ngại duy nhất trước khi chiếm đoạt tài khoản thành công. Các kịch bản khác hướng dẫn cách lừa mục tiêu chuyển mã một lần trong điện thoại.

Ngoài ra, hệ thống Estate còn có một số kịch bản lừa đảo được thiết kế để xác thực số thẻ tín dụng bị đánh cắp, lừa con mồi gửi mã bảo mật ở mặt sau thẻ.

Theo cơ sở dữ liệu, một trong những chiến dịch lừa đảo lớn nhất trên Estate là nhắm vào các nạn nhân lớn tuổi. Chúng cho rằng những người thế hệ cũ thường nhận nhiều cuộc gọi từ số lạ hơn thế hệ trẻ. Chiến dịch này bao gồm khoảng 1.000 cuộc gọi thoại với kịch bản kỹ lưỡng.

Khi nạn nhân nhấc máy, thông báo “Lão già đã trả lời!” sẽ nhấp nháy trong bảng điều khiển. Theo sau đó là thông báo “Đã bòn rút tiền để dành”, hiển thị khi cuộc tấn công thành công.

Thông tin rò rỉ chỉ ra người sáng lập Estate biết rằng khách hàng của họ phần lớn là tội phạm, nên từ lâu, Estate đã cam kết về quyền riêng tư cho các thành viên của mình. Trang web của Estate viết rõ: “Chúng tôi không ghi lại bất kỳ dữ liệu nào và không yêu cầu bất kỳ thông tin cá nhân nào để sử dụng dịch vụ của mình”.

|

| Màn hình bảng điều khiển có chứa kịch bản lừa đảo, thông tin nạn nhân. Ảnh: TechCrunch. |

Nhưng đây không phải sự thật. Estate đã ghi lại chi tiết mọi cuộc tấn công mà các thành viên thực hiện kể từ khi trang web ra mắt vào giữa năm 2023. Người sáng lập trang web vẫn giữ quyền truy cập vào nhật ký máy chủ, có hiển thị thời gian thực về những gì đang xảy ra trên hệ thống. Nhật ký này bao gồm mọi cuộc gọi do các thành viên thực hiện cũng như thời điểm thành viên truy cập trang web của Estate.

Theo thông tin rò rỉ, Estate còn theo dõi địa chỉ email của các thành viên tiềm năng. Một trong số đó cho biết họ muốn tham gia Estate vì gần đây họ “bắt đầu mua ccs” - ám chỉ thẻ tín dụng (credit cards). Người này tin rằng Estate đáng tin cậy hơn là mua bot từ một người bán không có tên. Hồ sơ cho thấy sau đó người dùng này đã được chấp thuận trở thành thành viên của Estate.

Dữ liệu bị lộ cho thấy nhiều thành viên đã tin tưởng lời hứa bảo mật của Estate. Họ để lại thông tin nhận dạng của chính mình như địa chỉ email và địa chỉ trực tuyến trong cách kịch bản họ viết và các cuộc tấn công họ thực hiện.

Cơ sở dữ liệu của Estate cũng chứa các tập lệnh tấn công của các thành viên, tiết lộ những cách cụ thể mà kẻ tấn công khai thác điểm yếu trong cách các gã khổng lồ công nghệ và ngân hàng triển khai các tính năng bảo mật, như mật mã một lần, để xác minh danh tính khách hàng. TechCrunch không mô tả chi tiết các tập lệnh vì làm như vậy có thể hỗ trợ tội phạm mạng thực hiện các cuộc tấn công.

Theo phóng viên an ninh kỳ cựu Brian Krebs, những chiêu trò lừa đảo này chính là nguyên nhân người dùng “không nên cung cấp bất kỳ thông tin nào với số lạ gọi đến”. Krebs khẳng định: “Ai đang gọi bạn không quan trọng: Nếu bạn không phải là người chủ động liên hệ, hãy cúp máy”.

'Nhóm người săn lùng loại mã độc nguy hiểm nhất thế giới công nghệ

Trong quyển sách mới, Renee Dudley và Daniel Golden đưa độc giả đến gần hơn với cuộc chiến thầm lặng của những chuyên gia công nghệ toàn cầu, chống lại kẻ đứng sau ransomware.