Phát hiện trên được công ty an ninh mạng Lookout và tổ chức quyền dân sự số Electronic Frontier Foundation (EFF) công bố.

Theo đó, nhóm tin tặc bí mật Dark Caracal đã đánh cắp tin nhắn text, bản ghi cuộc gọi và tài liệu của nhiều nhà báo, giới quân sự, chính khách và tập đoàn lớn của 21 quốc gia suốt nhiều năm qua.

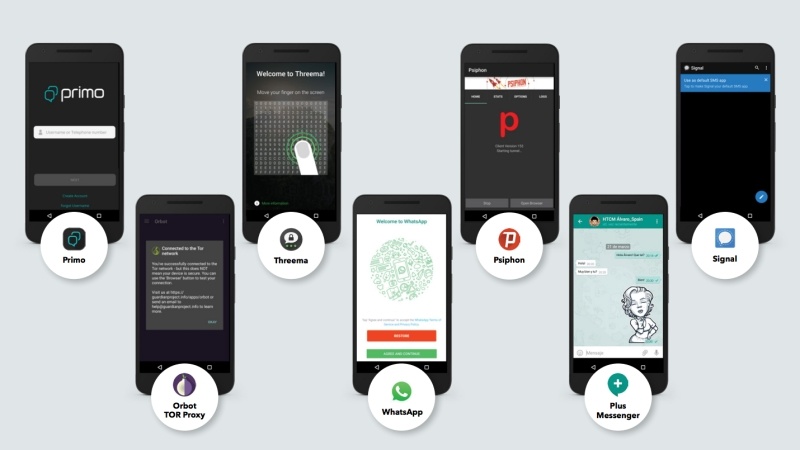

Dark Caracal thường sử dụng mã độc Android ẩn trong các ứng dụng tin nhắn giả dạng như Signal và WhatsApp nhằm đánh cắp tin nhắn và các loại dữ liệu khác từ thiết bị di động mục tiêu.

Mã độc của Dark Caracal cho phép nhóm tin tặc này kích hoạt camera trước và sau điện thoại để chụp ảnh trộm, đồng thời bí mật ghi âm trộm qua microphone.

|

| Nhóm tin tặc Dark Caracal thường cài mã độc và các ứng dụng tin nhắn giả mạo. |

Ngoài mã độc riêng, Dark Caracal còn sử dụng phần mềm FinFisher, một dạng công cụ gián điệp dùng để theo dõi các cơ quan chính phủ và luật pháp.

“Dark Caracal đã thực hiện thành công nhiều chiến dịch do thám đồng thời. Các dữ liệu chúng tôi thu được chỉ là phần rất nhỏ của tổ chức này”, nhận xét trong báo cáo của EFF và Lookout.

Các nhà nghiên cứu cũng truy dấu Dark Caracal tới tòa nhà do GDGS, một trong số cơ quan tình báo của Lebanon, điều hành sau khi lần theo thiết bị mà nhóm tin tặc này sử dụng khi thử nghiệm mã độc.

Lookout và EFF đã theo dõi cơ sở vật chất mà Dark Caracal vận hành từ tháng 7/2017 và nhận thấy rằng nhóm tin tặc này đã thực hiện sáu chiến dịch riêng lẻ trong suốt nhiều năm qua.

Mạng lưới theo dõi của Dark Caracal gồm nhiều mục tiêu giá trị trong giới quân sự, chính phủ, y tế, giáo dục, học viện, dân sự, và các doanh nghiệp thương mại. Các mục tiêu theo dõi ở khắp nơi, trong đó có Mỹ, Ấn Độ, Nga và Trung Quốc.

Bằng việc tổng hợp tin nhắn, lịch sử duyệt web, cuộc gọi và dữ liệu vị trí, Dark Caracal có thể xây dựng thông tin và hình ảnh hoàn chỉnh về nhân vật mục tiêu.

Nhóm tin tặc bí mật này còn sử dụng mã độc Windows để chụp ảnh màn hình và đánh cắp dữ liệu từ máy tính nạn nhân.

Bằng cách gửi tin nhắn lừa đảo qua Facebook và WhatsApp, Dark Caracal có thể lừa nạn nhân cài đặt ứng dụng chứa mã độc nguy hiểm.

“Một trong những điểm thú vị về hoạt động của Dark Caracal là chúng không cần tới các mã khai thác phức tạp. Thay vào đó, tất cả những gì nhóm này cần là quyền ứng dụng mà người dùng cấp phép khi tải về ứng dụng giả mạo”, Cooper Quintin, chuyên gia kỹ thuật của EFF nhận xét.

“Nghiên cứu này cho thấy việc do thám chính phủ các và các mục tiêu trên thế giới không phải nhiệm vụ quá phức tạp hiện nay”, nhận định của EFF và Lookout.