Kết quả nghiên cứu vừa được công bố chỉ rõ cách thức lợi dụng lỗ hổng, được gọi là Efail, để chèn các đoạn mã vào phần mã HTML của email. Kẻ tấn công khi có trong tay (email đã mã hóa) có thể chèn vào đó đoạn mã bao gồm cả địa chỉ trang web, yêu cầu phần mềm email gửi nội dung không mã hóa tới một địa chỉ nhất định.

|

|

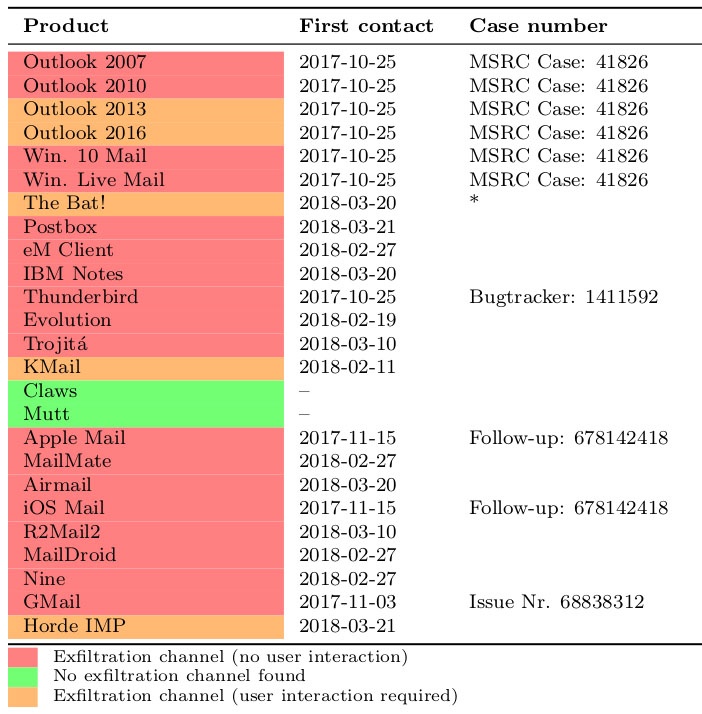

Nhiều phần mềm email thông dụng có thể bị khai thác qua giao thức S/MIME |

Phương thức tấn công này dựa trên lỗ hổng đã tồn tại từ lâu của hai giao thức mã hóa PGP và S/MIME. Nhiều phần mềm email thông đụng như Thunderbird, Outlook hay phần mềm Mail trên macOS đều hỗ trợ các giao thức mã hóa này. Nhóm nghiên cứu đưa ra lời khuyên người dùng tạm ngừng sử dụng hai giao thức mã hóa nói trên.

“Nếu bạn sử dụng giao thức PGP hoặc S/MIME để mã hóa các thông tin nhạy cảm thì đây là một vấn đề rất nghiêm trọng. Lỗ hổng mới khiến cho những email này không còn được bảo mật. Hoàn toàn có khả năng xảy ra những vụ tấn công, khiến các email bị giải mã hết nội dung”, ông Matt Green, giáo sư về mã hóa tại Đại học Johns Hopkins chia sẻ với Ars Technica.

Hiện tại nhóm nghiên cứu mới chỉ thử nghiệm một số tình huống giả định, trong đó chức năng xem email theo chuẩn HTML phải bật thì mới có thể khai thác lỗ hổng. Tuy nhiên các thành viên cũng cho biết họ đã nghĩ tới một vài kịch bản khác để khai thác lỗ hổng nói trên.

Đại diện của GNU Privacy Guard, tổ chức nguồn mở phát triển chuẩn PGP cho rằng đây là lỗi do các phần mềm emai. Chúng không kiểm tra lại giao thức mã hóa, chứ không phải lỗi ở bản thân giao thức.