Thông tin trên đưa ra một tuần sau khi Forbes loan tin nhà thầu Cellebrite (Israel) của chính phủ cũng có khả năng tương tự.

Lần này tới lượt Grayshift, một startup mới toanh tại Mỹ do cựu kỹ sư bảo mật Apple lập ra.

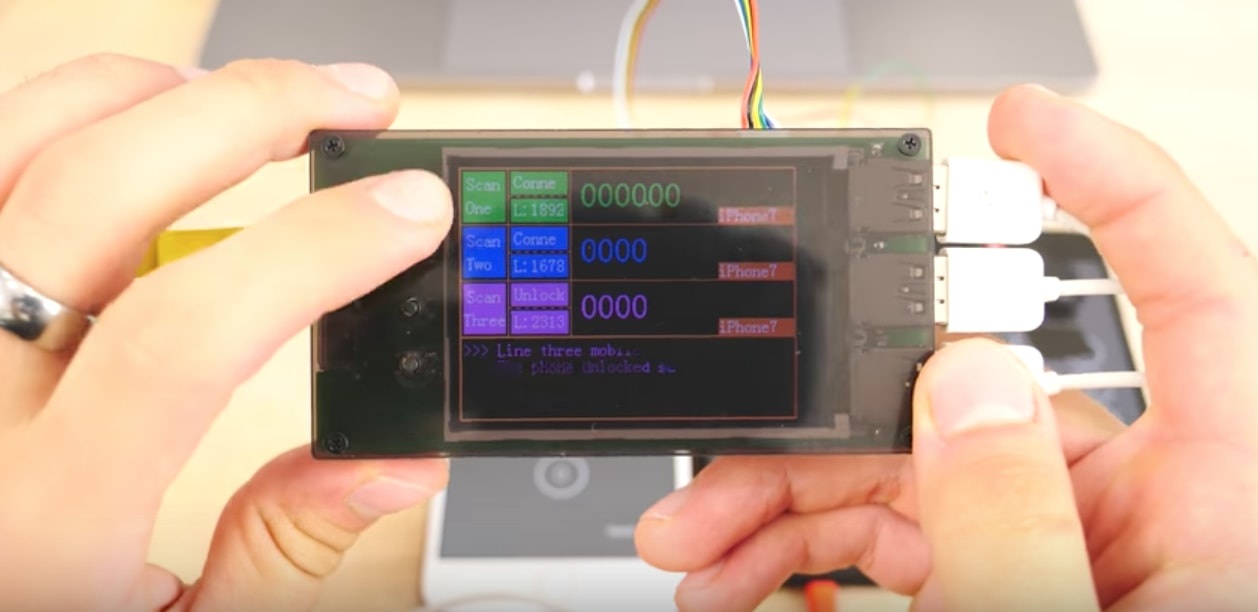

Grayshift quảng bá về công cụ GrayKey có thể mở khóa mọi loại iPhone. Với chi phí 15.000 USD, GrayKey có thể dùng được 300 lần. Còn nếu chịu chi 30.000 USD, người dùng có thể sử dụng GrayKey không giới hạn.

Grayshift được cho có khả năng bẻ gãy cơ chế bảo mật của iPhone chạy iOS 10 và iOS 11. Riêng bản iOS 9 sẽ sớm được hỗ trợ. Công cụ này hiệu quả với cả phần cứng mới nhất của Apple, cụ thể là các mẫu iPhone 8 và iPhone X vừa ra mắt cuối năm ngoái.

|

| Grayshift tuyên bố đã mở khóa được iPhone X. |

Grayshift không tiết lộ khai thác lỗ hổng nào trên iOS. Tuy nhiên, có vẻ công cụ GrayKey dùng phương pháp đoán biết mật khẩu truy cập.

Theo nhận định của Ryan Duff, giám đốc giải pháp mạng của công ty bảo mật Point3 Security, Grayshift đang khai thác lỗ hổng theo cách tương tự của Cellebrite. Đó là tấn công vào Secure Enclave, một con chip biệt lập trên iPhone có chức năng xử lý khóa bảo mật.

Secure Enclave khiến cho phương pháp đoán biết mật khẩu khó thực hiện hơn bằng cách tăng thời gian lên một tiếng đồng hồ kể từ lần thử mật khẩu thứ 9 trở đi.

Tuy nhiên, nếu tính năng này bị bẻ gãy, kẻ tấn công có thể dễ dàng điều chỉnh thời gian giữa các lần thử mật khẩu, giúp nhanh chóng tìm ra mật khẩu đúng.

Apple từ chối bình luận về tuyên bố của Grayshift. Hãng này khuyến cáo người dùng cần nâng cấp iOS lên phiên bản mới nhất bởi sẽ giúp loại bỏ các lỗ hổng bảo mật nguy hiểm.

Cách thức vận hành của Grayshift khác với Cellebrite, Ryan Duff nhận xét. Cellebrite yêu cầu cơ quan pháp luật gửi iPhone cho công ty để mở khóa trong phòng thí nghiệm. Còn công cụ của Grayshift có thể sử dụng linh hoạt hơn.

Và điều này sẽ dẫn tới tình trạng lạm dụng lỗ hổng iOS tràn lan nếu Grayshift bán ra công cụ mở khóa. Khi đó, bất cứ ai đều có thể tiếp cận chiếc iPhone mở khóa.

Nếu là một nhà nghiên cứu lỗ hổng, họ có thể dễ dàng dùng công cụ của Grayshift phát hiện lỗ hổng rồi báo cho Apple để lĩnh thưởng 100.000 USD hay 200.000 USD, nhận định của Ryan Duff - từng là cựu chuyên gia tại Bộ Chỉ huy Tác chiến Không gian Mạng Mỹ.

Grayshift là ai?

Theo hồ sơ LinkedIn, Grayshift được thành lập tại Atlanta, Georgia (Mỹ) tháng 9/2012. Đồng sáng lập là David Miles từng làm việc cho Endgame, công ty chuyên phát triển công cụ hack cho cơ quan chính phủ Mỹ, gồm cả NSA.

Endgame được chú ý từ vụ tranh chấp pháp lý giữa FBI và Apple liên quan tới chiếc iPhone 5C của tay súng Syed Rizwan Farook trong vụ khủng bố San Bernardino. Apple đã từ chối mở khóa chiếc iPhone này khiến FBI phải mất 1 triệu USD thuê nhà thầu khác mở khóa.

Trước Endgame, David Miles còn làm việc cho công ty an ninh mạng Optiv chuyên phát triển mã khai thác lỗ hổng zero-day cho chính phủ Mỹ.

Phía Mỹ đã dùng công cụ này tấn công nhiều mục tiêu toàn cầu thông qua lỗ hổng chưa được phát hiện (lỗ hổng zero-day). Hoạt động phi pháp này được nêu trong báo cáo năm 2013 của Rolling Stone, khi đó Optiv có tên là Accuvant.

|

| Các tính năng quảng cáo của công cụ mở khóa GrayKey, có thể xâm nhập hàng loạt thiết bị của Apple như iPhone, iPad và iPod kể cả với phiên bản iOS mới nhất. |

Nhiều nguồn tin xác nhận rằng Optiv có chuyên môn rất cao về tấn công iOS. Đáng chú ý, hai cựu nhân viên khác của Optiv cũng làm việc cho các công ty giấu tên tại Atlanta từ tháng 9/2016, cùng thời điểm David Miles lập ra Grayshift.

Đó là Justin Fisher, từng làm việc cho Endgame và Braden Thomas, từng làm việc cho Apple trong 6 năm với vai trò kỹ sư bảo mật.

Theo tài liệu khám phá của Forbes, cả Justin Fisher và Braden Thomas đều là người “ủy thác” của Grayshift, một chức danh tương đương người sáng lập hoặc giám đốc điều hành công ty.

Và như vậy, Grayshift đang được vận hành bởi bộ ba David Miles, Justin Fisher và Braden Thomas có rất nhiều kinh nghiệm vừa từng liên quan tới bảo mật sản phẩm của Apple.