Chỉ hai ngày sau vụ ám sát bất thành tại cuộc vận động tranh cử hôm 13/7 của cựu Tổng thống Mỹ Donald Trump, FBI tuyên bố đã truy cập được vào điện thoại của kẻ nổ súng.

Cơ quan này không tiết lộ cách bẻ khóa điện thoại hoặc những gì đã được tìm thấy trên đó, nhưng đây là một tốc độ rất đáng kể, The Verge dẫn nhận định từ nhiều chuyên gia bảo mật. Điều này cho thấy các công cụ hack điện thoại ngày càng hiệu quả

Cỗ máy bẻ khóa hầu hết iPhone, iPad và smartphone Android

Trong cuộc họp báo vào ngày 15/7, FBI cho biết các đặc vụ thực địa ở Pennsylvania đã cố gắng nhưng không thành công trong việc xâm nhập vào điện thoại của Thomas Matthew Crooks - nghi phạm trong vụ việc mà chính phủ gọi là "nỗ lực ám sát ông Trump".

Thiết bị của Crooks sau đó đã được gửi đến phòng thí nghiệm của FBI ở Quantico, Virginia. Theo Cooper Quintin, nhà nghiên cứu bảo mật và chuyên gia công nghệ cấp cao của Electronic Frontier Foundation, các cơ quan thực thi pháp luật hiện sở hữu một số công cụ để trích xuất dữ liệu từ điện thoại cá nhân.

"Hầu như mọi sở cảnh sát trên toàn nước Mỹ đều có một thiết bị có tên là Cellebrite. Đây là một thiết bị được chế tạo để trích xuất dữ liệu và có khả năng mở khóa điện thoại", Quintin nói.

|

| FBI đã xác định Thomas Matthew Crooks (20 tuổi, ở Bethel Park, Pennsylvania) là nghi phạm ám sát hụt ông Trump. Ảnh: New York Times. |

Cellebrite - công ty đến từ Israel - là đối tác quen thuộc của FBI. Trong nhiều năm, Cellebrite là nơi buộc phải đến của nhân viên FBI nếu muốn xâm nhập thông tin từ điện thoại của nghi phạm, theo một công ty bảo mật quen thuộc với FBI.

Tuy nhiên, Cellebrite không ra đời với mục đích này. Năm 1999, họ tạo ra những chiếc máy giúp chuyển dữ liệu từ điện thoại này sang điện thoại khác – công cụ giúp ích lớn cho các nhà bán lẻ di động khi người dùng nâng cấp điện thoại.

Đầu 2007, Cellebrite bắt đầu tiếp thị công cụ của mình với các cơ quan thực thi pháp luật. Vào thời điểm đó, họ có thể thu thập dữ liệu từ “hơn 1.000 thiết bị cầm tay”, chủ yếu là điện thoại di động và PDA.

Sau đó, cơ quan thực thi pháp luật sử dụng thiết bị có tên UFED của Cellebrite. Đây là một thiết bị cầm tay, dễ sử dụng. Cảnh sát chỉ việc kết nối với điện thoại và tải dữ liệu bộ nhớ của thiết bị sang ổ đĩa của mình trong vài giây. Đây cũng là cách họ tìm được cả những tin nhắn đã bị xóa.

“Sỹ quan cảnh sát có thể kéo một tay đánh cắp xe hơi sang một bên, quét chiếc điện thoại của hắn và khám phá ra cả đường dây trộm cắp ôtô trên toàn thành phố”, một trong những đoạn quảng cáo của Cellebrite viết.

Để bẻ khóa thiết bị Apple, cơ quan điều tra phải gửi mẫu máy tới Cellebrite. Hãng sẽ sử dụng phương thức khai thác bí mật trong phòng thí nghiệm để mở khóa, rồi gửi trả lại thiết bị.

|

| Cellebrite - công ty đến từ Israel - là đối tác quen thuộc của FBI khi cơ quan này muốn xâm nhập thông tin từ điện thoại của nghi phạm. Ảnh: Newscom. |

Cơ quan điều tra có thể tự lấy dữ liệu hoặc nhờ Cellebrite trích xuất dữ liệu. Khi thiết bị đã được mở khóa, việc lấy dữ liệu sẽ chẳng khó khăn gì.

Forbes cho biết chi phí mở khóa chỉ khoảng 1.500 USD, rẻ hơn rất nhiều số tiền một triệu USD mà chính phủ Mỹ từng bỏ ra thuê người mở khóa iPhone trong một vụ điều tra trước đây.

Cellebrite có thể vô hiệu hóa mã PIN, mật khẩu dạng hình, khóa màn hình bằng mật khẩu hoặc passcode trên thiết bị iOS và Android mới nhất. Nguy hiểm ở chỗ Cellebrite có thể đưa công nghệ này vào phần mềm rồi bán cho khách hàng.

Smartphone chưa bao giờ dễ bị hack đến thế

Theo The Verge, Cellebrite chỉ là một trong số nhiều công ty cung cấp các công cụ trích xuất thiết bị di động (MDTF) cho cơ quan thực thi pháp luật như FBI. Các MDTF của bên thứ ba có hiệu quả và chi phí khác nhau, và FBI nhiều khả năng cũng đã có các công cụ nội bộ của riêng mình.

Năm 2023, TechCrunch đưa tin Cellebrite yêu cầu người dùng tiếp tục sử dụng công nghệ của hãng trong "bí mật".

“Tôi không nghi ngờ gì rằng Quantico sẽ có thể đột nhập vào chiếc điện thoại này, dù là nội bộ hay thông qua sự trợ giúp từ bên ngoài, chẳng hạn như từ Cellebrite", Quintin nói với The Verge vài giờ trước khi FBI công bố đã thành công trong việc truy cập vào điện thoại của Crooks.

Một cuộc điều tra năm 2020 của tổ chức phi lợi nhuận Upturn phát hiện ra có hơn 2.000 cơ quan thực thi pháp luật ở 50 tiểu bang trên nước Mỹ đã có quyền truy cập vào các công cụ MDTF.

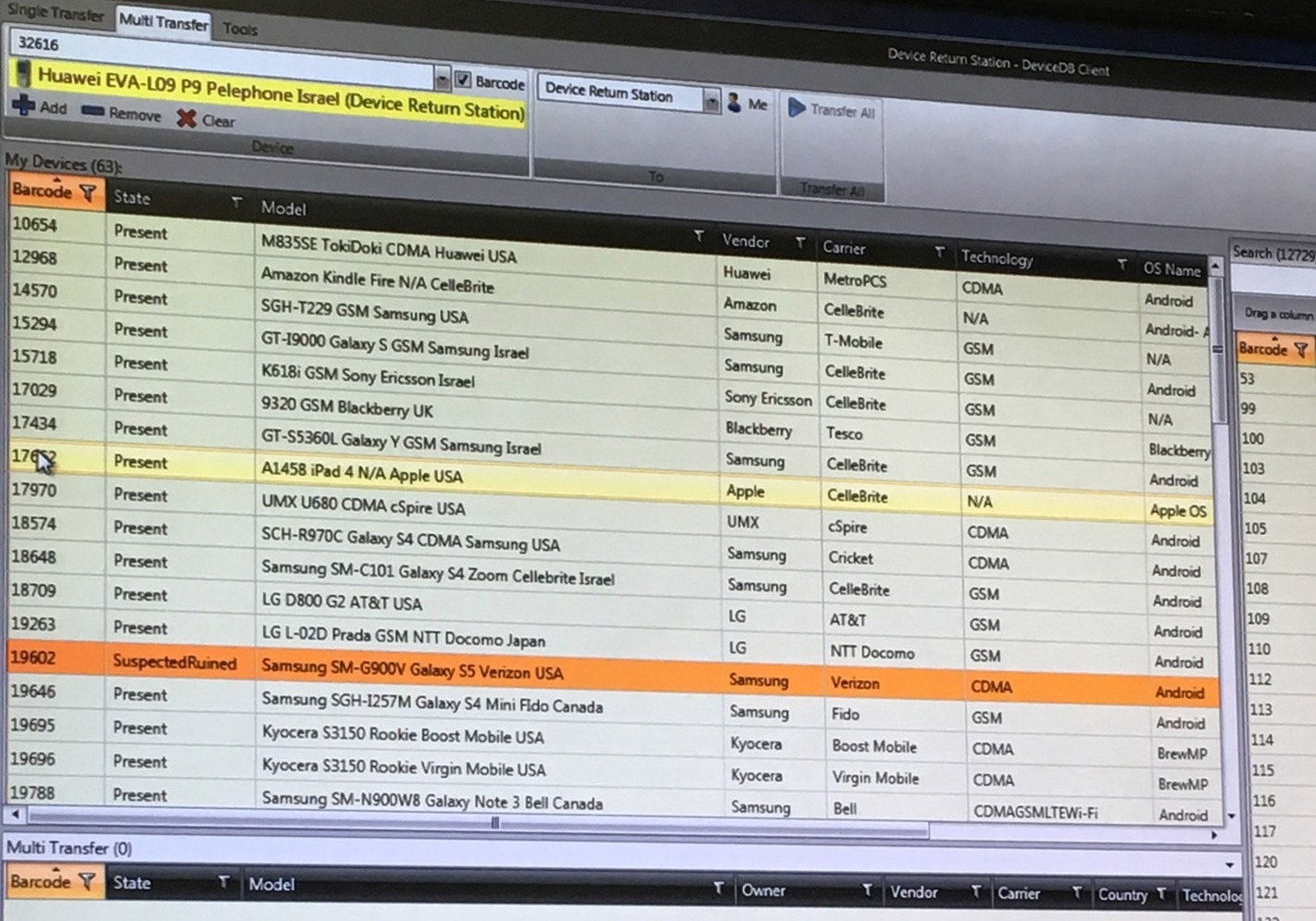

|

| Bộ công cụ trích xuất dữ liệu điện thoại của Cellebrite. Ảnh: Boston Globe. |

GrayKey, một trong những công cụ đắt giá và tiên tiến nhất, có giá từ 15.000-30.000 USD, theo báo cáo của Upturn.

Vào tháng 3, Grayshift, công ty đứng sau GrayKey, công bố thiết bị Magnet GrayKey của hãng có "hỗ trợ đầy đủ" cho các dòng Apple chạy iOS 17, Samsung Galaxy S24 hay Pixel 6 và 7.

Đối với cơ quan thực thi pháp luật, MDTF của bên thứ ba cũng là một cách hiệu quả để vượt qua sự do dự của các công ty công nghệ trong việc hỗ trợ truy cập vào điện thoại của khách hàng.

Vào năm 2015, tòa án yêu cầu Apple giúp FBI mở khóa chiếc iPhone của tên khủng bố Syed Rizwan Farook, một trong hai kẻ đã sát hại 14 người tại thành phố San Bernardino, bang California (Mỹ).

Giữa lúc dầu sôi lửa bỏng ấy, Tim Cook đã đăng một bức tâm thư với nội dung Apple sẽ không bao giờ tạo ra một phần mềm nào giúp mở khóa iPhone như chính phủ Mỹ yêu cầu vì nó có thể bị lạm dụng để mở mọi chiếc iPhone khác, đi ngược lại với phương châm bảo vệ người dùng.

|

| Một màn hình bên ngoài văn phòng Cellebrite hiển thị hệ thống theo dõi các thiết bị đã được giao cho những nhà nghiên cứu. Ảnh: The Intercept. |

Cuối cùng, FBI đã nhờ đến công cụ Cellebrite để bẻ khóa thành công chiếc iPhone của nghi phạm khủng bố.

Riana Pfefferkorn, một học giả nghiên cứu tại Stanford Internet Observatory, cho biết các nhà cung cấp và cơ quan thực thi pháp luật thường truy cập vào điện thoại của nghi phạm bằng cách khai thác "lỗ hổng trong phần mềm đang chạy trên điện thoại".

Một cách khác là đoán mật khẩu thông qua phương pháp brute-force, một loại kỹ thuật tấn công buộc hacker liên tục xoay vòng các ký tự khác nhau để kết hợp và tạo ra một mật khẩu đúng.

Theo Pfefferkorn, chỉ mất vài phút để brute force một mật mã 4 chữ số và vài giờ nếu là một mật mã 6 chữ số.

"Có những rủi ro nghiêm trọng về nhân quyền khi công nghệ có thể đột nhập vào điện thoại của mọi người bị các chính phủ phi dân chủ lợi dụng. Nguy hiểm hơn là những công cụ đó lại được cung cấp rộng rãi với mức giá hợp lý”, Pfefferkorn nhận định.

Những câu chuyện bên trong Apple

Văn hóa bí mật luôn là một điểm đặc biệt của Apple. Cuộc đời Steve Jobs, Tim Cook và quá trình sáng tạo những sản phẩm quan trọng như iPhone thường chỉ được tiết lộ qua những trang sách, nơi các tác giả dành nhiều năm để mang tới những câu chuyện hấp dẫn