"Chúng tôi rất coi trọng vấn đề riêng tư cá nhân và đang tích cực điều tra vụ việc này", đại diện của Apple chia sẻ với trang Mashable. Tuy nhiên, Táo khuyết không hề thừa nhận dịch vụ của họ có trách nhiệm hay lỗi lầm gì trong vụ tấn công này cả.

|

|

|

Jennifer Lawrence. |

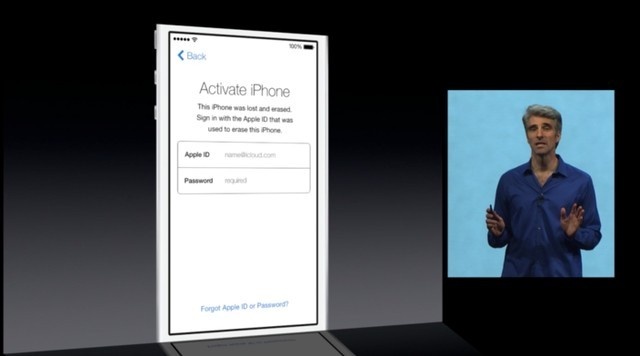

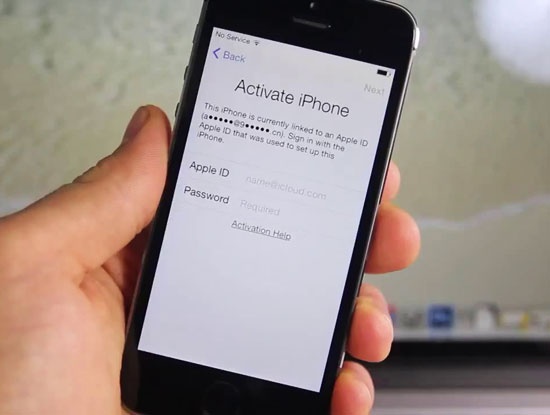

Mặc dù vậy, các chuyên gia bảo mật đã chỉ ra không phải một mà tới hai lỗ hổng đang tồn tại trong cơ chế bảo mật của iCloud. Theo bài báo mới đăng tải trên TheNextWeb, hãng bảo mật di động HackApp đã công bố trên trang GitHub một thủ pháp hack có tên gọi là iBrute. Dù về mặt kỹ thuật thì iBrute mới chỉ là phương pháp tấn công lý thuyết nhưng nó vẫn cho thấy hacker có thể khai thác một lỗ hổng bên trong tính năng Find My iPhone nổi tiếng của Apple như thế nào.

Hiểu một cách đơn giản nhất thì Find My iPhone là một trong 3 dịch vụ kết nối chặt chẽ với iCloud, cùng với Photo Stream và phần mềm quản lý mật khẩu iCloud Keychain của Táo khuyết. Hacker sẽ sử dụng cơ chế "thử và loại sai" để vượt qua hàng rào bảo mật của dịch vụ. Nên biết rằng cơ chế này chỉ có tác dụng nếu như trong hệ thống tồn tại một lỗ hổng cho phép thử đăng nhập với số lượng lần không hạn chế (hoặc rất lớn) mà thôi.

Hầu hết các hệ thống đều chống lại các vụ tấn công "thử và loại sai" kiểu này bằng cách khóa hệ thống hoặc tài khoản một cách tạm thời sau khi người dùng đăng nhập sai thông tin một số lần nhất định. Lấy thí dụ, bản thân iPhone sẽ khóa máy trong vài phút nếu như bạn nhập sai passcode nhiều lần liên tiếp.

Nhưng có vẻ như Find My iPhone lại không có được sự hạn chế về số lần thử này, ít nhất là cho đến thời điểm trước khi loạt ảnh bị công bố. Tuy nhiên, đến sáng nay, trang HackApp cho biết Apple đã vá xong lỗi, dù Apple không xác nhận cũng không phủ nhận sự tồn tại của cả lỗ hổng lẫn bản vá.

Theo chuyên gia bảo mật cao cấp Andrey Belenko của hãng viaForensics, iBrute được công bố gần 36 tiếng trước khi những bức ảnh đầu tiên rò rỉ lên diễn đàn 4chan. Thời gian này là không đủ để hacker tiến hành một cuộc tấn công thử và loại sai.

Hôm 30/8, chính Belenko và một đồng nghiệp khác ở HackApp đã thuyết trình tại Hội thảo Defcon (Nga) về cơ chế bảo mật hiện tại của iOS 7 và iCloud. Theo đó, iCloud đang tồn tại hai điểm yếu mà Find My iPhone mới chỉ là một nửa trong mắt xích yếu nhất. Ngoài việc không có cơ chế khóa đăng nhập khi nhập sai quá nhiều mật khẩu, tính năng này còn không cảnh báo cho người dùng về việc tài khoản của họ đang bị truy cập như vậy. Nửa còn lại của mắt xích chính là mã bảo mật iCloud của người dùng (cần phân biệt mã này với mã iCloud). Mã mặc định chỉ có 4 chữ số (tất nhiên nó có thể phức tạp hơn nếu người dùng đặt theo sinh nhật hoặc một con số nào có ý nghĩa với riêng họ), đủ ít để hacker tiến hành một cuộc tấn công thử và loại sai.

Trên trang hỗ trợ dành cho iCloud, Apple nói rằng nếu như người dùng nhập sai Mã bảo mật iCloud quá nhiều lần khi sử dụng iCloud Keychain thì phần mềm iCloud Keychain của họ sẽ bị vô hiệu hóa trên thiết bị và keychain của bạn trên đám mây sẽ bị xóa. Khi đó, bạn sẽ phải truy cập vào tài khoản của mình từ một thiết bị khác. Việc bảo mật dựa trên phần cứng này có vẻ sẽ tạo ra trở ngại đáng kể cho hacker, bởi khả năng mà hacker tiếp cận được với các thiết bị cá nhân của nạn nhân là không cao.

Tuy vậy, bài thuyết trình của viaForensics lại lo ngại rằng, hacker có thể đã tìm thấy một điểm yếu hơn. Theo như phân tích của họ thì một hacker - bằng cách nào đó - đã có thể đoán được mã Bảo mật iCloud của người dùng ở chế độ offline. Việc này trên lý thuyết sẽ không kích hoạt cơ chế khóa máy nếu đăng nhập sai. Điều này có nghĩa là hacker có thể dễ dàng áp dụng kiểu tấn công iBrute để truy cập vào keychain iCloud của người dùng (với mã 4 số thì việc đoán ra mật khẩu là khá nhanh).

Câu hỏi đặt ra là kể cả khi tất cả các giả thiết và phân tích trên đều đúng thì tại sao lại có nhiều tài khoản sao bị hack như vậy? Giả thiết phổ biến nhất là hacker đã đi từ một số ít tài khoản để tìm thông tin liên hệ, bao gồm cả địa chỉ email của những người khác. Với những ID này trong tay, hacker chỉ việc tiếp tục triển khai tấn công iBrute cho đến khi họ truy cập được vào dữ liệu iCloud của các tài khoản khác và quan trọng nhất là vào PhotoStream của nạn nhân.

Cũng có một khả năng khác là những bức ảnh nude bị lộ thực ra đã được hacker đánh cắp từ một nguồn khác. Lấy thí dụ, Belenko là một trong những người ủng hộ giả thuyết này. Khi được hỏi liệu ông hay HackApp có thể cảm thấy phải có trách nhiệm về vụ tấn công và lẽ ra họ nên cho Apple một cơ hội vá lỗ hổng trước khi trình bày về iBrute hay không, Belenko đã trả lời trên Twitter rằng ông không nghĩ có mối liên hệ nào giữa vụ đăng tải ảnh với công cụ này.