|

|

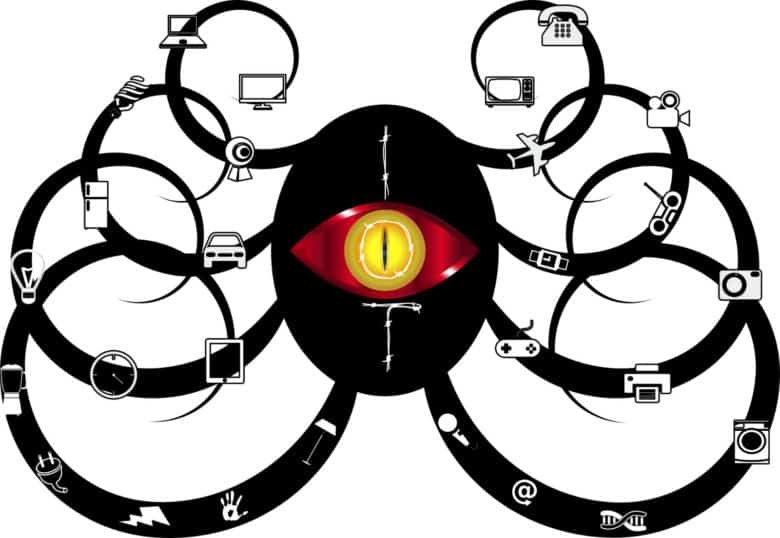

CIA có thể hack vào bất cứ thiết bị nối mạng nào. |

Vault 7 là tiết lộ lớn nhất từ trước tới nay về hoạt động ngầm của CIA. Phần đầu của Vault 7 có tên Year Zero gồm hơn 8.700 tài liệu và tệp tin về mạng lưới an ninh cấp cao của Trung tâm Tình báo mạng CIA (CCI) đặt tại Langley, Virgina, Hoa Kỳ.

Year Zero bao quát toàn bộ định hướng cũng như chiến lược chương trình hack toàn cầu của CIA, các mặt trận phần mềm độc hại (malware) và hàng chục mã khai thác "zero day" được coi là vũ khí lợi hại của tổ chức này.

Nạn nhân của các công cụ này là hàng loạt công ty lớn của Hoa Kỳ và châu Âu, trong đó có những sản phẩm công nghệ như iPhone, thiết bị chạy Android của Google, Windows của Microsoft, và thậm chí TV của Samsung cũng bị biến thành công cụ nghe lén.

Kể từ năm 2001, quyền lực chính trị cũng như ngân sách của CIA đã vượt qua Cơ quan An ninh Quốc gia Hoa Kỳ (NSA). Thuận lợi đó cho phép CIA xây dựng đội quân drone hùng mạnh nhưng ít được biết đến và các quân đoàn tin tặc của riêng mình.

Tới cuối năm 2016, bộ phận tấn công mạng của CIA (thuộc CCI) đã có hơn 5.000 người đăng ký với hàng nghìn hệ thống hack, trojan, virus và các "vũ khí" malware khác nhau.

|

| Bất cứ công cụ nối mạng nào đều có thể trở thành tai mắt của CIA. |

Tấn công iPhone, Android và smart TV

Các công cụ hack và malware của CIA được Nhóm Phát triển Kỹ thuật (EDG), một nhóm phát triển phần mềm trực thuộc CCI, tạo ra.

EDG có trách nhiệm phát triển, thử nghiệm và hỗ trợ hoạt động tất cả các loại cổng hậu (backdoor), mã khai thác (exploit), các tải (payload) độc hại, trojan, virus và bất cứ chủng loại malware nào mà CIA sử dụng cho các hoạt động chống phá trên phạm vi toàn cầu.

EDG có khả năng biến smart TV thành công cụ nghe lén lợi hại. Thực tế, những chiếc smart TV của Samsung là mục tiêu ưa thích của bộ phận này.

EDG đã hợp tác với tổ chức tình báo MI5/BTSS của Anh để phát triển công cụ trên. Smart TV của Samsung bị "tấn công" khi chủ nhân của chúng tưởng đã tắt thiết bị nhưng thực chất nó vẫn đang trong trạng thái hoạt động.

Khi đó, chiếc TV sẽ biến thành bọ nghe lén, cho phép ghi lại toàn bộ cuộc hội thoại trong phòng hoặc không gian gần đó rồi truyền qua Internet tới máy chủ CIA.

Tháng 10/2014, CIA cũng tìm cách tấn công hệ thống điều khiển thiết bị được sử dụng trên nhiều mẫu xe hơi và xe tải hiện đại. Tuy mục đích của việc làm này không rõ ràng nhưng người ta tin rằng nó sẽ cho phép CIA thực hiện hoạt động ám sát mà không bị phát hiện.

Bộ phận Thiết bị Di động (MDB) của CIA cũng tạo ra vô số cách thức hack và kiểm soát từ xa nhiều dòng smartphone phổ biến.

Smartphone sẽ bị điều khiển chuyển thông tin vị trí, các bản ghi cuộc gọi và tin nhắn về máy chủ CIA. Ngoài ra, nó cũng cũng thể biến thành công cụ giám sát bí mật bằng cách tự ý kích hoạt camera và microphone trên máy.

Tuy không phải smartphone phổ biến (chỉ chiếm 14,5% thị phần toàn cầu trong năm 2016) nhưng iPhone vẫn là mục tiêu của CIA.

Một đơn vị đặc biệt thuộc MDB đã tạo ra nhiều malware lây nhiễm, kiểm soát và đánh cắp dữ liệu từ iPhone và iPad.

|

| iPhone là mục tiêu ưa thích của tổ chức tình báo Hoa Kỳ. |

Các vũ khí chính của CIA là mã khai thác "zero day" do chính tổ chức này tạo ra, hoặc lấy từ GCHQ (cơ quan tình báo Anh quốc), NSA, FBI hoặc mua của nhà thầu an ninh mạng Baitshop.

Sở dĩ iPhone lọt vào "mắt xanh" của CIA là do smartphone này được nhiều nhân vật xã hội, chính trị, ngoại giao và doanh nhân sử dụng.

Ngoài iPhone, Android là mục tiêu lớn khác của CIA. Hệ điều hành di động này đang chạy trên 85% smartphone của thế giới, trong đó có các thương hiệu thông dụng như Samsung, HTC và Sony.

Chỉ tính riêng năm ngoái đã có 1,15 tỉ chiếc điện thoại Android được bán ra. Tài liệu "Year Zero" cho thấy CIA đã khai thác 24 lỗ hổng "zero day" trong Android năm ngoái.

Các kỹ thuật này cho phép CIA qua mặt cơ chế mã hóa của WhatsApp, Signal, Telegram, Weibo, Confide và Cloackman bằng cách tấn công vào những chiếc smartphone chạy ứng dụng này. Bằng cách đó, tổ chức tình báo này có thể lấy được dữ liệu trước khi chúng được các ứng dụng trên mã hóa.

Windows, Linux và router cũng là nạn nhân

CIA cũng đầu tư khá nhiều nguồn lực để cài cắm malware và kiểm soát thiết bị Windows. Rất nhiều lỗ hổng "zero day" đã được CIA khai thác, cùng các loại virus nguy hiểm, chẳng hạn "Hammer Drill" - cài sẵn malware trên đĩa CD/DVD bán trên thị trường.

CIA còn có các công cụ tấn công USB, kỹ thuật che giấu mã độc trong ảnh hoặc phân vùng ổ đĩa ngụy trang (Brutal Kangaroo).

Chủ yếu phần việc này do Bộ phận AIB thực hiện. AIB có trách nhiệm phát triển các hệ thống tấn công tự động và kiểm soát malware của CIA, nổi tiếng là phần mềm độc hại "Assassin" và "Medusa".

Trong khi đó, tấn công vào hạ tầng Internet và máy chủ web được giao cho Bộ phận Thiết bị Mạng (NDB) của CIA.

CIA đã thực hiện các cuộc tấn công malware vào nhiều nền tảng khác nhau. Cơ quan này có thể kiểm soát nhiều nền tảng như Windows, Mac OS X, Solaris, Linux...